Le groupe hacktiviste autoproclamé Dark Storm a revendiqué lundi la responsabilité d’une panne en cours affectant X pour protester contre le propriétaire de la plateforme de médias sociaux Elon Musk et le président américain Donald Trump.

En utilisant le hashtag #takedowntwitter (l’ancien nom du site avant que Musk n’achète la plateforme en octobre 2022), un utilisateur de Bluesky connu sous le nom de « Puck Arks » a publié qu’un groupe de hackers pro-palestinien connu sous le nom de Dark Storm Team a revendiqué les interruptions de lundi matin.

« #DarkStorm a confirmé que l’attaque DDoS contre Twitter se poursuivra tout au long de la journée en guise de protestation contre Musk et Trump », ont-ils publié, précisant que les attaques devraient durer au moins quatre heures supplémentaires.

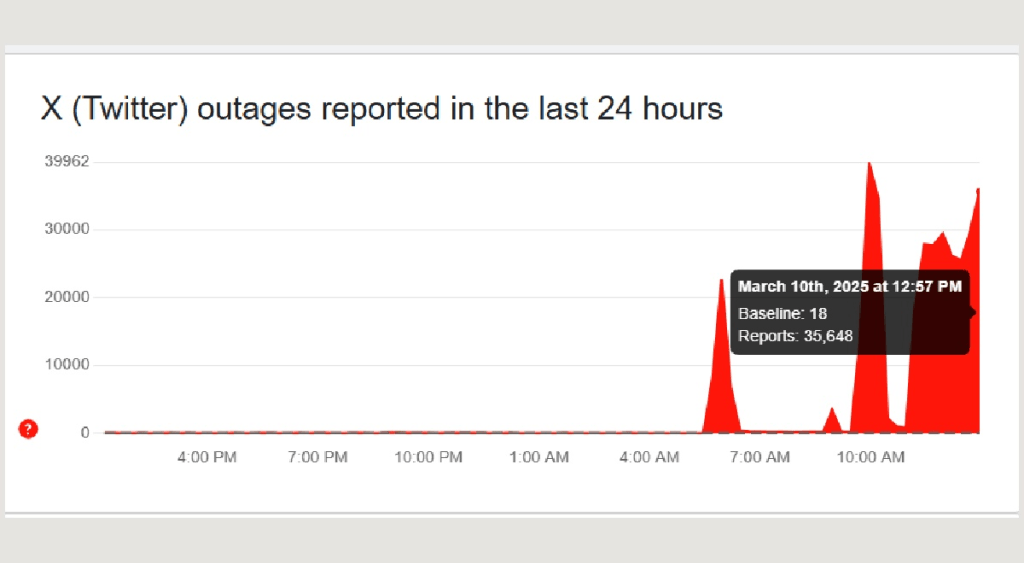

La plateforme de Musk connaît des pannes intermittentes dans le monde entier depuis environ 6 heures du matin, heure de l’Est, affectant environ 40 000 utilisateurs aux États-Unis à son pic de 10 heures du matin et environ 10 800 utilisateurs X au Royaume-Uni.

« Face au fascisme flagrant et au manque d’humanité d’Elon Musk et de Donald Trump, nous, en tant qu’armée numérique au service du peuple, poursuivrons nos manifestations pacifiques contre X, anciennement Twitter, grâce à des attaques DDoS. Merci pour votre soutien », a déclaré Puck Arks dans son troisième message concernant les perturbations.

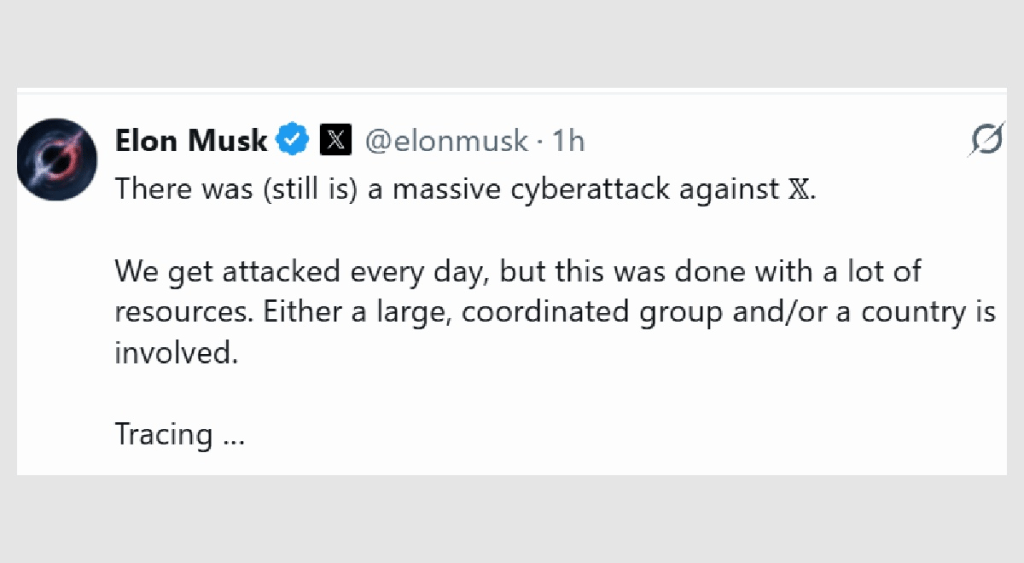

Musk a commenté la panne en déclarant que sa plateforme était en train de retracer l’origine des attaques, tout en recevant, comme d’habitude, le soutien et le vitriol des utilisateurs des deux côtés de l’allée.

« Il y a eu (et il y a toujours) une cyberattaque massive contre X. Nous sommes attaqués tous les jours, mais cela a nécessité des moyens considérables. Soit un groupe important et coordonné, soit un pays est impliqué », a déclaré Musk.

Les attaques présumées par déni de service distribué (DDoS), qui inondent les serveurs d’une cible avec des milliers de demandes de trafic (souvent à l’aide de robots automatisés), surviennent après un week-end de manifestations en direct dans les concessionnaires Tesla à travers les États-Unis dénonçant Musk et ses dernières politiques DOGE .

Des milliers de manifestants (comme la femme photographiée ci-dessus) ont été vus prendre d’assaut des concessions, taguer des biens et, dans certains cas, incendier des bornes de recharge Tesla, lancer des cocktails Molotov et tirer des coups de feu. Ces manifestations parfois violentes ont conduit la police de villes comme Chicago et Boston, ainsi que de l’Oregon, à barricader les concessions et à arrêter les agitateurs afin de protéger les installations et leurs employés.

Ce week-end, sur ses réseaux sociaux, Elon Musk a accusé les milliardaires George Soros et Reid Hoffman, fondateur de LinkedIn, d’avoir financé les manifestations contre le « Tesla Takedown » par le biais de leur organisation ActBlue, citant une enquête anonyme. Reid a nié toute implication, qualifiant les accusations contre X de « nouvelles fausses déclarations d’Elon à mon sujet ».

« Les tactiques d’attaque DDoS ont considérablement évolué »

David Mound, testeur de pénétration senior chez SecurityScorecard, affirme que les tactiques d’attaque DDoS ont considérablement évolué au cours des dernières années, les adversaires « exploitant des techniques de plus en plus sophistiquées pour contourner les défenses traditionnelles ».

Le site de surveillance Internet Downdetector.com a montré que le nombre d’utilisateurs X touchés par la panne est tombé à moins d’un millier juste avant 11 heures. Cependant, il semble que les perturbations continues aient de nouveau augmenté lundi après-midi, affectant environ 35 000 utilisateurs juste après 13 heures.

Environ 60 % des utilisateurs de X aux États-Unis ont signalé des problèmes avec l’application, 31 % ont signalé des problèmes avec le site Web de X et 11 % ont signalé des problèmes de connexion au serveur, a déclaré Downdetector.

Mound a expliqué que les attaques DDoS traditionnelles sont passées de « pures attaques volumétriques à des inondations au niveau de la couche applicative (L7), au trafic adaptatif piloté par des robots et aux abus ciblés des API », ce qui peut rendre l’atténuation beaucoup plus difficile.

« Les attaquants distribuent désormais le trafic sur des sous-réseaux entiers (tapis de bombardement) et exploitent des vecteurs à forte amplification comme Memcached, DNS et la réflexion TCP pour submerger les réseaux », a déclaré Mound, ajoutant que « les botnets à grande échelle, souvent alimentés par des variantes de logiciels malveillants IoT, permettent des attaques à l’échelle du Tbps, certaines dépassant 10 Tbps, mettant en danger même les organisations bien protégées. »

Qui est Dark Storm ?

Selon un rapport de renseignement sur les cyber-risques de SecurityScorecard datant de 2023, Dark Storm a revendiqué des attaques « sur des cibles à l’intérieur et à l’extérieur d’Israël » depuis la guerre à Gaza, en se concentrant sur la destruction des infrastructures israéliennes et en se vantant de ses attaques sur une chaîne Telegram qu’elle a créée en août 2023.

Le groupe persanophone a non seulement ciblé le gouvernement israélien, les municipalités locales et les industries sensibles, mais est également connu pour avoir revendiqué des attaques par déni de service distribué contre l’aéroport John F. Kennedy de New York et l’aéroport de Los Angeles (LAX), ainsi que Snapchat.

Dark Storm semble suivre un modèle de jeu hacktiviste similaire à celui du gang Killnet, qui a passé la majeure partie de l’année 2023 à mener des attaques DDoS contre des victimes qui soutenaient l’Ukraine jusqu’à ce qu’il décide de commercialiser ses opérations en faveur d’un modèle de hackers DDoS à louer.

Les chercheurs de SecurityScorecard affirment que Dark Storm présente « des motivations commerciales en plus de motivations politiques » et, comme Killnet, a commencé à se présenter comme un « cybercrime en tant que service », avec un menu de services de piratage.

« Pendant une grande partie de son histoire, il [Dark Storm] a ciblé les États membres de l’OTAN et d’autres qui ont déclaré leur soutien à l’Ukraine », suggérant des intérêts géopolitiques russes, ont déclaré les chercheurs.

Le lien direct entre l’utilisateur de Bluesky Puck Arks et l’équipe Dark Storm n’est pas clair, à l’exception de leur soutien mutuel aux activités des hacktivistes et d’autres groupes partageant les mêmes idées, tels qu’Anonymous, et de leur aversion pour les politiques américaines.

Au-delà de l’évolution des techniques, l’étude montre que les motivations des attaques DDoS évoluent, a déclaré Mound. « L’hacktivisme a refait surface, avec des groupes comme Killnet et Anonymous Sudan lançant des attaques à motivation politique contre des gouvernements, des institutions financières et des fournisseurs d’infrastructures », a-t-il ajouté.

Mound a également noté que les attaques DDoS avec rançon, ou campagnes RDDoS, sont également devenues plus fréquentes chez les acteurs malveillants cherchant à tirer profit de leurs activités criminelles. Lors d’attaques RDDoS, les hacktivistes exigent une rançon et menacent la victime d’une interruption prolongée de service si elle ne paie pas.

« Les acteurs étatiques ont également commencé à utiliser les attaques DDoS dans le cadre de campagnes plus vastes de cyberinfluence et de perturbation, notamment dans les conflits géopolitiques », a déclaré M. Mound. « Les attaquants perfectionnant continuellement leurs techniques, une stratégie de sécurité proactive et adaptative est essentielle pour résister aux menaces DDoS modernes », a-t-il ajouté.

Voir l’article original cliquez ci-dessous :

En savoir plus sur THE BLACK SUN

Abonnez-vous pour recevoir les derniers articles par e-mail.

Laisser un commentaire