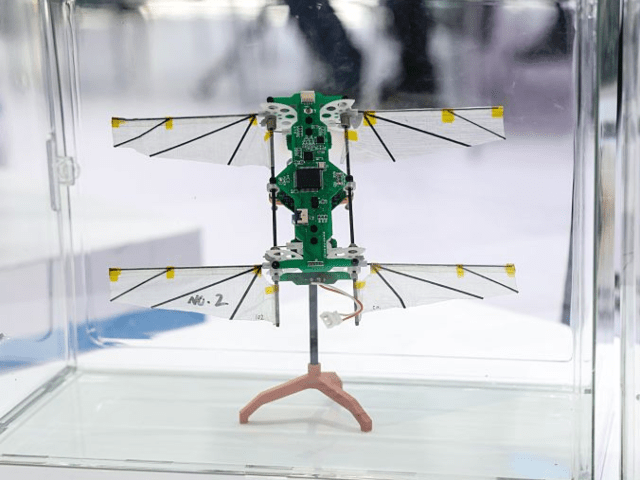

Les médias d’État chinois ont rapporté vendredi que l’Université nationale de technologie de défense (NUDT) du Hunan avait créé un « microdrone » de surveillance de la taille d’un moustique.

« J’ai dans la main un robot ressemblant à un moustique. Les robots bioniques miniatures comme celui-ci sont particulièrement adaptés à la reconnaissance d’informations et aux missions spéciales sur le champ de bataille », a déclaré Liang Hexiang, étudiant à la NUDT , à la Télévision centrale chinoise (CCTV).

L’appareil présenté par Liang était doté d’un corps fin comme un bâton, de trois « pattes » semblables à des cheveux et de minuscules ailes en forme de feuille. Le rapport ne détaillait pas sa portée, son endurance, ses systèmes de contrôle ni ses capacités de surveillance.

Les drones, qui pourraient être confondus avec des insectes, sont le Saint Graal de l’industrie en pleine expansion des robots de surveillance. L’Institut Wyss de l’Université Harvard a dévoilé en 2019 son « RoboBee », un microdrone présentant des similitudes superficielles avec le drone moustique chinois.

RoboBee serait environ la moitié de la taille d’un trombone, pèserait un dixième de gramme et volerait en contractant de minuscules « muscles » artificiels par des décharges électriques. Pour l’instant, le microdrone ne peut fonctionner que dans les limites rigoureusement contrôlées de son laboratoire, mais ses développeurs espèrent qu’il sera un jour capable de naviguer dans le monde extérieur avec des sens comparables à ceux d’une vraie abeille.

Les concepteurs de RoboBee espèrent que la version entièrement autonome de leur création pourrait contribuer à la surveillance environnementale, aux opérations de recherche et de sauvetage, et même à la pollinisation des cultures, à l’instar des abeilles. Bien sûr, il suffit d’un peu d’imagination pour imaginer comment les microdrones pourraient être utilisés à des fins de surveillance ou d’assassinat.

Selon les médias d’État chinois, l’Armée populaire de libération (APL) dispose déjà de drones pesant moins d’un kilogramme, volant en essaims contrôlés par l’IA et pouvant transporter de petits explosifs.

Selon les définitions actuelles, un « microdrone » est tout véhicule aérien sans pilote (UAV) qui pèse moins de 250 grammes (un peu moins de 9 onces).

La plupart des conceptions de microdrones existantes sont assez lentes car leurs minuscules cadres ne peuvent pas transporter de moteurs qui génèrent beaucoup de poussée, mais en mai, un étudiant de l’Université chinoise de Hong Kong à Shenzhen a établi un record du monde de vitesse avec un drone de la taille d’une paume qui a volé à plus de 211 miles par heure.

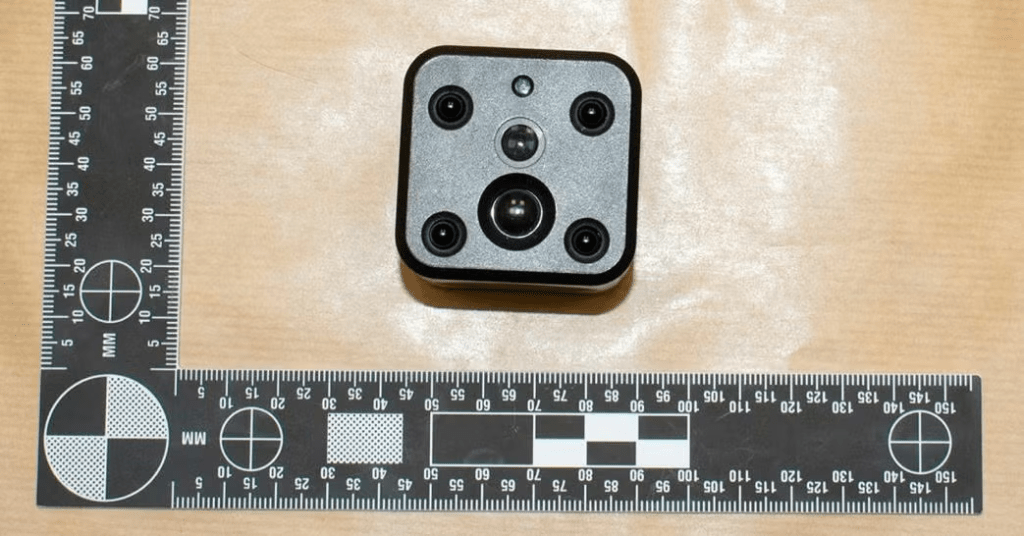

Le plus petit drone actuellement utilisé par les forces armées occidentales est le Black Hornet 4 , un modèle norvégien qui ressemble à un hélicoptère miniature de la taille d’une paume. Le Black Hornet 4 est doté d’une imagerie thermique et d’optiques à faible luminosité. Il est livré dans un étui de transport suffisamment compact pour que les soldats puissent le porter à la ceinture.

RoboBee et le drone moustique chinois sont des développements intéressants, et peut-être inquiétants, car non seulement ils sont incroyablement petits, mais ils volent en battant leurs minuscules ailes au lieu de rotors rotatifs, ce qui pourrait les rendre silencieux et difficiles à repérer sur un champ de bataille chaotique. Un essaim de tels drones contrôlés par l’intelligence artificielle pourrait constituer un formidable outil de surveillance, voire une arme si ces minuscules appareils étaient équipés de micro-charges explosives ou de toxines.

Voir l’article original cliquez ci-dessous :

Laisser un commentaire